Wie funktioniert Tor?

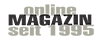

Bevor wir auf die technischen Details des Angriff eingehen, fassen wir kurz zusammen, wie Tor funktioniert.[1] Tor kann sowohl eingesetzt werden, um staatliche Zensur zu umgehen als auch um die eigene Identität bzw. den Aufenthaltsort im Internet zu verbergen. Für diesen Text interessiert uns nur der Einsatz von Tor als Werkzeug zur Anonymisierung im Internet.Betrachten wir zunächst den Fall, dass wir anonym eine Webseite abrufen wollen, z.B. radikal.news. Dazu benutzen wir den Tor Browser. Einen Überblick über die folgende Beschreibung einer Tor-Verbindung liefert Abbildung 1. Nach Eingabe der Adresse wählt die Tor Software aus den etwa 8000 Servern des Tor-Netzwerks,[2] auch Knoten oder relays genannt, drei zufällige aus. Zunächst wird eine verschlüsselte Verbindung zum ersten Knoten, dem Guard, aufgebaut, dann von dort zum Mittelknoten und vorn dort weiter zum Exit-Knoten. Erst der Exit-Knoten löst den Domainnamen radikal.news in eine IP-Adresse auf und baut eine Verbindung zum Webserver an dieser Adresse auf.

Dabei verschlüsselt der Tor Client (in diesem Fall der Tor Browser) die Anfrage an radikal.news je Tor-Knoten einmal. Jeder Knoten auf dem Weg zum Ziel entfernt eine Verschlüsselungsschicht – daher auch das Bild der geschälten Zwiebel. Durch dieses Prinzip wird erreicht, dass keiner der Knoten des Tor-Netzwerks ausreichende Informationen hat, um uns, den Client, mit dem Webserver zu verknüpfen. Der Guard-Knoten sieht nur, dass wir uns mit dem Tor-Netzwerk verbinden und welchen Mittelknoten wir verwenden. Der Exit-Knoten sieht zwar, dass eine Anfrage an radikal.news zugestellt wird, aber er sieht nur, dass er sie von irgendeinem Mittelknoten weitergeleitet wurde und nicht woher sie stammt. Der Mittelknoten sieht nur den Guard und den Exit-Knoten. Er weiss gar nicht, wessen Kommunikation er weiterleitet. An dieser Stelle sei erwähnt, dass es sehr wichtig ist Transportverschlüsselung[3] zu verwenden, um zu verhindern, dass der Exit-Knoten alle Kommunikation mit dem Zielserver im Klartext mitlesen kann.[4]

Mit diesem Verfahren wird technisch sichergestellt, dass der Internetprovider lediglich sieht, dass wir uns mit Tor verbinden und der Webserver andererseits lediglich sieht, dass ein beliebiger Tor-Nutzer eine Anfrage schickt – jedenfalls gilt das solange wir nichts tun, das uns identifiziert, etwa uns in einen nicht-anonymen Account einzuloggen. Tor ist also so designt, dass es sowohl vor Angriffen schützt, die darauf abzielen herauszufinden, wer etwas macht, als auch was eine bereits verdächtige Person macht. Die Sicherheitsgarantien gelten allerdings nicht gegenüber einem globalen Angreifer. Das bedeutet, wenn ein Angreifer in der Lage ist, sowohl an meinem zufällig gewählten Guard-Knoten als auch am Exit-Knoten die ein- und ausgehenden Pakete zu überwachen. Dann kann er die an den Webserver gesendete Anfrage mit hoher Wahrscheinlichkeit mir zuordnen. Tor hat nicht den Anspruch gegen solche globalen Angreifer zu schützen, da dies grosse Verzögerungen (Latenzen) in der Kommunikation mit sich bringen würde.[5] Um es auf Dauer, d.h. über viele Verbindungen hinweg unwahrscheinlicher zu machen, dass ein Guard-Knoten ausgewählt wird, der von einem Angreifer betrieben wird, wählt Tor nicht bei jeder Verbindung einen neuen Guard, sondern verwendet einen einmal ausgewählten Guard-Knoten über einen zufälligen Zeitraum von mehreren Wochen.[6] Dadurch wird es für einen Angreifer, der nur einen kleinen Teil des Netzwerks überwachen kann, sehr lange dauern bis ein für einen Angriff geeigneter Guard-Knoten ausgewählt wird. Dieser Schutzmechanismus wird für den hier diskutierten Angriff noch relevant. Dazu später mehr.

Was sind Onion Services?

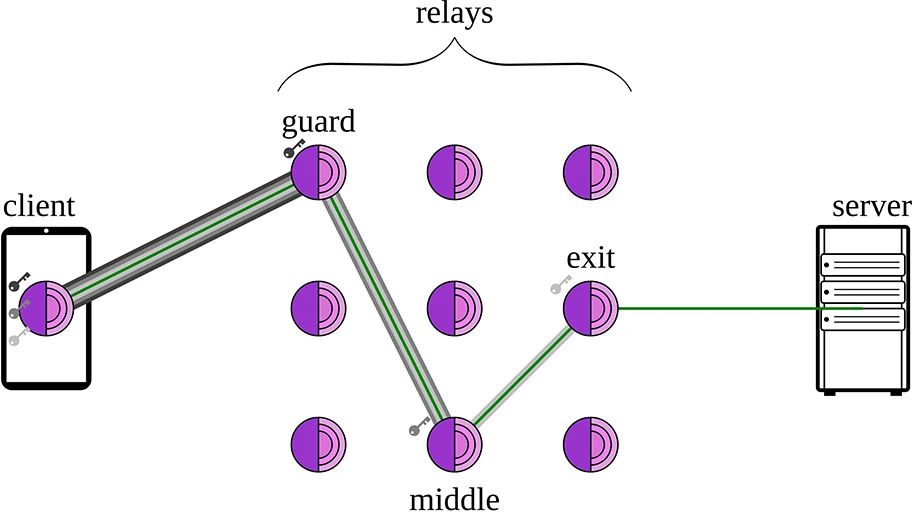

Der nun öffentlich gewordene Angriff richtete sich gegen einen Onion Service. Neben der schon beschriebenen Anonymisierung des Clients ermöglicht es Tor, selber anonym Dienste als sogenannte Onion Services anzubieten, beispielsweise einen Webserver zu betreiben, ohne dass die Besucher:innen der Webseite erfahren, wo der Server steht bzw. wer ihn betreibt. Einen Überblick über eine aufgebaute Verbindung zwischen Client und Onion Service bietet Abbildung 2. Der Onion Service hält dauerhaft Verbindungen zu einem oder mehreren als Introduction Points (IP)[7] bezeichneten Tor-Knoten aufrecht.[8] Die ausgewählten IPs veröffentlicht der Onion Service als Onion Service Descriptor in den Hidden Service Directories (HSDirs), einer über das Netzwerk verteilten Datenstruktur, sodass (nur) diejenigen, die die Onion-Adresse kennen, abfragen können, über welche IPs sie den Service erreichen.[9]

Die Abbildung zeigt, wie sich der Client mit dem Onion Service verbindet. Beide Seiten bauen dazu einen Circuit zu dem vom Client gewählten RP auf. Für den ersten Teil des Verbindungsaufbaus über den IP funktioniert dies analog. In dem Fall wäre der IP der Knoten rechts von dem der hier als RP bezeichnet ist. Foto: Tga.D (CC-BY-SA 4.0 cropped)

Der Deanonymisierungsangriff mittels Traffic Analysis

Reporter von Panorama und STRG_F haben recherchiert,[10] dass das BKA und die Generalstaatsanwaltschaft Frankfurt am Main in den Ermittlungen gegen die Pädoplattform Boystown[11] (ein Onion Service) mehrere Timing Analysen, auch Traffic Analysis genannt, erfolgreich durchführten. Diese Art von Angriff ist möglich, da Tor ein Anonymisierungsnetzwerk mit niedriger Latenz ist. Dadurch können Sequenzen gesendeter Pakete (z.B. nach Anzahl, zeitlichen Abständen, Umfang des Datenverkehrs etc.), die an verschiedenen Punkten im Netzwerk korrelieren, mit einfachen statistischen Mitteln verknüpft werden. Um den Angriff erfolgreich durchzuführen, betrieben die Behörden über Jahre eigene Tor-Knoten und überwachten bestehende Knoten über mehrere Monate hinweg. Zudem kooperierte das BKA mindestens mit niederländischen Behörden in der Überwachung des Tor-Netzwerks. Deutschland und die Niederlande sind die beiden Länder, in denen mit Abstand die meisten Tor Server betrieben werden.[12] Daher kann bei einer Kooperation der Behörden dieser Länder zumindest theoretisch ein signifikanter Teil des Netzwerks überwacht werden. Mittels des Betriebs eigener Knoten und der oben genannten Traffic Analysis gelang es den Behörden mindestens viermal den Guard-Knoten von Verdächtigen aufzudecken. Dieser sogenannte Guard-Discovery-Angriff war der erste Schritt in der Deanonymisierung des Onion Services: Er lieferte die IP-Adresse des Guard-Knotens und damit den Ansatzpunkt für weitere Angriffe auf die Anonymität des Onion Service selbst.Die erfolgreiche Deanonymisierung gelang, weil die Behörden einen langen Atem bewiesen und mehrere sehr schwer zu bewerkstelligende Teil-Angriffe miteinander verknüpften. Nach allem, was wir wissen, lassen sich als grober Überblick mindestens die folgenden Schritte herauskristallisieren: [13]

1. Identifikation des Angriffsziels (Onion-Adresse)[14]

2. Betrieb eigener[15] bzw. Überwachung existierender Tor-Knoten

3. Guard-Discovery-Angriff mittels Timing Analyse

4. Eingrenzung der IP-Adresse des Ziels auf das Telefónica-Netz 5. IP-Catching durch Telefónica

Wir wollen nun einige dieser Schritte detaillierter beleuchten. Laut dem Tor Project basierte der konkrete Angriff darauf, dass der Verdächtige den seit 2017 nicht mehr weiterentwickelten Messenger Ricochet verwendete.[16] Immer wenn der Messenger online ist, erstellt er einen Onion Service, über den Nachrichten ausgetauscht werden können.[17] Die Adresse des Onion Services ist zugleich die Nutzer:innen-ID. Sie bleibt daher dauerhaft gleich und es ist anhand des Onion Service Descriptor in Echtzeit ersichtlich, wann die Betreiber:in online ist. Die Behörden nutzten bei dem Angriff auf Ricochet aus, dass es möglich ist, beliebig viele Nachrichten, beliebiger Grösse an den Onion Service zu schicken. Dabei erstellt der Onion Service jedes mal eine neue Verbindung zu einem RP. Es ist also nur eine Frage der Zeit, bis ein vom Angreifer kontrollierter Mittelknoten gewählt und damit auch die IP-Adresse des Guard-Knoten bekannt wird. Da der Angreifer den Datenfluss kontrolliert, d.h. selbst bestimmt, wann er Nachrichten sendet, kann er sehr leicht einen verdeckten Kanal innerhalb des Torprotokolls oder einen Seitenkanal ausnutzen, z.B. über Verzögerungen der einzelnen Pakete, die zu einer Nachricht gehören. So lässt sich am vom Angreifer kontrollierten Mittelknoten feststellen, dass es sich tatsächlich um die gesuchte Verbindung zum Onion Service handelt.[18]

Nachdem der Guard-Knoten identifiziert war, ordnete das Amtsgericht Frankfurt a.M. am 17. Dezember 2020 an, dass Telefónica alle 43 Millionen Kund:innen für drei Monate überwachen sollte, um herauszufinden, welche davon sich mit dem identifizierten Guard-Knoten verbinden.[19] Bereits nach wenigen Tagen konnten die Behörden den Betreiber von Boystown auf diese Weise identifizieren. Unklar bleibt, woher die Ermittler:innen wussten, dass der Verdächtige Telefónica-Kunde ist. Angeblich erhielt das BKA einen Tipp von einer ausländischen Behörde. Doch auch dann lässt sich nur spekulieren, woher die Eingrenzung auf Telefónica stammt. Wahrscheinlich ist, dass die Behörden nach der erfolgreichen Aufdeckung des Guard-Knotens weitere Netzwerkanalysen durchgeführt haben, durch die sie zwar nicht direkt die IP-Adresse des Onion Services, aber zumindest das Autonome System (AS)[20] ableiten konnten. Dieses Vorgehe wurde möglich, weil erstens der Guard-Knoten bereits bekannt war und zweitens die Angreifer (wie oben beschrieben) selbst bestimmen konnten, wann Daten in Form von Chatnachrichten zwischen dem Guard-Knoten und dem Onion Service gesendet wurden. Denkbar wären solche Analysen auf aggregierten Flussdaten zwischen AS's etwa mit dem Protokoll Netflow, das auf den meisten Internetroutern läuft und zu deren Monitoring entwickelt worden ist. Forschungen[21] zeigen, dass es unter Umständen schon reichen kann, auf die Netflow Records normaler Internetrouter zuzugreifen, die sich in der Nähre des bekannten Guard-Knoten befinden, um den Kreis der Verdächtigen etwa auf ein AS einzugrenzen. Bis zur Veröffentlichung weiterer Details bleiben solche Überlegungen jedoch spekulativ.

Fest steht, dass zur Deanonymisierung des Onion Services eine ganze Reihe anspruchsvoller, aufwendiger und langwieriger Angriffe verknüpft werden musste. Wir müssen davon ausgehen, dass die internationale Kooperation der Behörden und die technischen Fähigkeiten in den vier Jahren seit diesem Angriff nicht abgenommen haben.[22] Vermutlich ist es auch kein Zufall, dass der erste öffentlich bekannt gewordene Fall dieser Art Ermittlungen gegen eine Pädoplattform betrifft – dürfte die gesellschaftliche Akzeptanz gegenüber weitreichenden Überwachungsmassnahmen wie bei Telefónica hier am grössten sein.[23]

Wie reagiert das Tor Project?

Das Tor Project ist die Organisation, die sich um die Entwicklung der Tor Software, die Betreuung der Community und die Überwachung der Gesundheit des Netzwerks kümmert – wobei die letzten beiden Punkte auch massgeblich durch andere Organisationen mitgetragen werden. In einem Blogpost[24] hat sich das Tor Project zu den Angriffen geäussert und insbesondere mehr Informationen erbeten, um den Angriff im Detail besser verstehen zu können und mögliche Gegenmassnahmen ergreifen zu können. Ausserdem weist die Organisation darauf hin, dass der Angriff gegen den seit vielen Jahren nicht mehr weiterentwickelten Tor-basierten Messenger Ricochet u.a. deswegen möglich wahr, weil inzwischen ausgerollte Verbesserungen bei der Auswahl der Knoten einer Verbindung nicht verwendet wurden. Konkret handelt es sich dabei um die Erweiterung Vanguards, die sogenannte Guard-Discovery-Angriffe vor allem dadurch erschweren soll, dass nicht nur der Eintrittsknoten über einen längeren Zeitraum beibehalten wird, sondern auch die verschiedenen Ebenen der Mittelknoten. Durch diese Veränderung wird es für einen Angreifer wesentlich unwahrscheinlicher und damit aufwendiger, den Mittelknoten nach dem Guard zu kontrollieren und so den Guard-Knoten aufzuspüren.[25] Allerdings sollte an dieser Stelle auch erwähnt werden, dass die Vanguards-Erweiterung zwar 2018 als Add-On veröffentlicht, jedoch erst 2022 in der Lite-Variante in C-Tor implementiert wurde. 2020 hätte es also noch manueller Zusatzschritte bedurft, um Vanguards zu nutzen.Das Tor Project schätzt den Angriff so ein, dass er nur gegen Onion Services durchgeführt werden konnte, insbesondere weil nur hier der Angreifer in der Lage ist, Tor dazu zu zwingen, neue Verbindungen aufzubauen. Verbindungen von einem Client seien demnach weiterhin sicher. Allerdings zeigt aus unserer Sicht die prinzipielle Machbarkeit eines solches Angriffs, dass – ausreichende Motivation der Geheimdienste und Ermittlungsbehörden vorausgesetzt – in Zukunft möglicherweise vergleichbare Angriffe auch gegen Tor-Clients erfolgreich durchgeführt werden könnten. Ausserdem gibt es insbesondere bei aktiviertem Javascript oder Anwendungen, bei denen über einen längeren Zeitraum Daten fliessen, wie Instant Messaging auch für Clients eine erhöhte Anfälligkeit gegenüber Guard-Discovery-Angriffen bzw. den darauf folgenden Angriffsschritten.[26]

Gesundheit des Tor-Netzwerks

Das Neuartige an dem Angriff auf die Tor-Anonymisierung ist, dass nun offenbar erstmals bestätigt ein theoretisch schon immer für möglich gehaltener Angriff von Ermittlungsbehörden praktisch erfolgreich durchgeführt worden ist. Um dies zu erreichen, wurden bedeutende Teile des Tor-Netzwerks überwacht oder gleich selbst von den Behörden betrieben. Es stellt sich also die Frage, ist das Tor-Netzwerk noch gesund oder kontrollieren die Ermittlungsbehörden in den USA und der EU schon so weite Teile, dass wir sie als globalen Angreifer betrachten müssen?Diese Frage lässt sich nicht ohne Weiteres beantworten. Denn prinzipiell ist es möglich Tor-Knoten anonym zu betreiben. Auch wissen wir derzeit noch relativ wenig darüber, welchen Umfang die Kooperation der Behörden unterschiedlicher Jurisdiktionen tatsächlich hat. Geschieht dies nur bei grossen Pädoplattformen oder ist es längst gängige Ermittlungspraxis? Sicher ist jedoch, dass das Tor-Netzwerk nicht divers genug aufgestellt ist. Ein Grossteil der existierenden Knoten befindet sich in wenigen EU-Staaten und den USA. Ausserdem stehen die Tor-Knoten in verhältnismässig wenig Rechenzentren, d.h. sie befinden sich in wenigen AS's und ihr Traffic geht durch die gleichen Internet Exchange Points (IXPs)[27].[28]

Die Zeit der Ermittlungen gegen Boystown fällt zusammen mit dem bisher grössten bekannt gewordenen Betrieb von Tor-Knoten durch einen bösartigen Akteur: KAX17.[29] Es ist möglich, aber nicht gesichert, dass diese Knoten u.a. für die oben geschilderten Angriffe genutzt wurden. Auch wenn die Absichten von KAX17 letztlich nicht bekannt sind, erwähnen wir den Fall. Denn er zeigt exemplarisch, wie anfällig, das Tor-Netzwerk gegenüber motivierten Angreifern mit grossen Ressourcen, also z.B. staatlichen Stellen ist. Diese sind in der Lage, so grosse Teile des Netzwerks über ländere Zeit hinweg selbst zu betreiben, dass Angriffe, wie die oben beschriebenen, überhaupt erst möglich werden. KAX17 betrieb mindestens von 2017 bis November 2021 zahlreiche Knoten in allen Position (Guard-, Mittel-, Exit-Knoten) im Tor-Netzwerk trotz mehrfacher Versuche die bösartigen Knoten zu entfernen. Die Knoten wurden schliesslich im November 2021 entfernt. Allerdings ist es für Tor ein praktisch kaum lösbares Problem, bösartige Knoten rechtzeitig zu entdecken und entfernen. Ein paar Zahlen zum Ausmass von KAX17:

• Zeitweise wurden über 900 Knoten in über 50 verschiedenen AS's betrieben mit 155Gbit/s Bandbreite. • Die Wahrscheinlichkeit einen KAX17-Knoten als Guard auszuwählen betrug maximal 16%.

• Die Wahrscheinlichkeit einen KAX17-Knoten als Mittelknoten auszuwählen betrug maximal 35%.

• Die Wahrscheinlichkeit einen KAX17-Knoten als Exit-Knoten auszuwählen betrug maximal 5%.

• KAX17 versuchte in Diskussionen aktiv Einfluss darauf zu nehmen, bösartige Knoten nicht aus dem Netzwerk zu entfernen.

Die Tatsache, dass so wenige Exit-Knoten betrieben wurden und so viele Mittelknoten deutet darauf hin, dass ein Ziel von KAX17 Deanoymisierungsangriffe gegen Onion Services gewesen sein könnten.

Soll ich Tor weiter nutzen?

Nach all dem stellt sich die Frage: Soll ich Tor (weiter) nutzen und wie viel Vertrauen kann ich in die Anonymisierung durch Tor setzen? Eine pauschale Antwort ist schwierig, da es darauf ankommt, wozu genau Tor genutzt wird und gegen welche Angreifer:innen ich mich schützen möchte. Dennoch hier ein paar allgemeine Überlegungen:• Es ist immer besser offline zu machen, was möglich ist.

• Tor ist das beste Werkzeug, das wir haben. Es ist auf jeden Fall besser, online Tor zu verwenden als keine Werkzeuge zur Anonymisierung oder etwa VPNs, die neben zusätzlichen Problemen ebenfalls durch die beschriebenen Angriffe verwundbar sind.

• Einen Onion Service über mehr als einen Monat zu betreiben, ist nicht empfehlenswert, wenn davon auszugehen ist, dass Repressionsorgane grossen Aufwand betreiben werden, um diesen zu deanonymisieren. Das betrifft auch die dauerhafte Wiederverwendung etwa von OnionShare-Adressen.[30]

• Wenn ihr trotz der Risiken einen anonymen Onion Service betreiben möchtet, der nicht öffentlich bekannt sein muss, gebt die Adresse nur auf sicheren Kanälen weiter. Damit erschwert ihr es Ermittlungsbehörden, den Onion Service überhaupt zu finden und ihnen fehlt der Ansatzpunkt für den hier beschriebenen Angriff.

• Es ist nach allem, was wir bisher wissen, weiterhin relativ sicher den Tor-Client zu benutzen. Es ist auch sicherer Onion Services aufzurufen als die normalen Domainnamen, da die Daten in diesem Fall das Tor-Netzwerk gar nicht verlassen und die Kommunikation mit Onion Services immer authentifiziert und verschlüsselt ist.

• In den Einstellungen des Tor Browsers sollte eine möglichst hohe Sicherheitsstufe gewählt werden und Javascript deaktiviert sein, wenn es nicht unbedingt benötigt wird.

• Tor ist insbesondere dann unsicher, wenn sowohl der genutzte Dienst als auch der genutzte Internetzugang oder die Nutzer:in selbst bereits überwacht werden,[31] d.h. wenn ich im überwachten Netzwerk im örtlichen Autonomen Zentrum mein Bekennerschreiben, bei einer ebenfalls überwachten Seite veröffentliche, stehen die Chancen für die Behörden nicht schlecht, dass sie das zuordnen können. Dann stellt sich nur noch die Frage, ob sie wissen, wer zu diesem Zeitpunkt im AZ war und möglicherweise dafür verantwortlich ist. Hier wird klassische Polizeiarbeit vermutlich recht erfolgreich sein.

• Für kritische Recherchen und Veröffentlichungen empfiehlt es sich, wechselnde Orte zu verwenden, die nicht schon durch vorherige Aktivitäten verbrannt sind. Dabei sollte man natürlich nicht beobachtet werden. Letzteres ist in Zeiten immer weitgehender Videoüberwachung (mit Gesichtserkennung) zunehmend schwieriger. Ein solches Vorgehen bietet aber auf jeden Fall einen Schutz gegenüber dem nun von Telefónica durchgeführten IP-Catching.

• Für kritische Recherchen und Veröffentlichungen aus öffentlichen Netzen empfiehlt es sich, randomisierte MAC-Adressen zu verwenden und sicher zu gehen, dass kein Fingerprinting der WLAN-Karte möglich ist. Dies ist am Einfachsten zu erreichen, indem Tails in Kombination mit einem externen WLAN-Adapter verwendet wird, der anschliessend sicher entsorgt wird.[32]

Wir hoffen bald noch weitere praktische Massnahmen empfehlen zu können und werden uns auch noch einmal genauer mit Tails beschäftigen, da dort keine persistenten Guard-Knoten verwendet werden. Das soll heissen: ggf. kommt noch ein weiterer Text zu dem Thema.

Welche strategischen Konsequenzen ziehen wir?

Die in Kooperation von Behörden aus mehreren Staaten erfolgreich durchgeführte Deanonymisierung eines Onion Services wirft strategische Fragen auf, die über den sicheren Einsatz von Tor und Tails als Werkzeuge der digitalen Selbstverteidigung hinaus weisen. Wir stehen in unserer Diskussion erst am Anfang, möchten aber schon jetzt einige unserer Fragen teilen:• Lohnt es sich das Tor-Netzwerk (als Teil autonomer Politik) zu stärken, weil es so wesentlich ist für die eigene Handlungsfähigkeit oder ist das eine Verschwendung von Ressourcen und damit eine Aufgabe, die bürgerliche Organisationen wie Reporter ohne Grenzen mit grossem Spendenaufkommen besser erledigen können?

• Wie ist es wirklich bestellt um den Zustand des Tor-Netzwerks? Wie viele Knoten werden von Angreifern betrieben oder komplett überwacht und wie lange dauert es, bis wir davon erfahren? Wie schwierig sind Deanonymisierungsangriffe überhaupt noch in Zeiten internationaler Kooperation der Repressionsbehörden aus den Ländern, in denen die meisten Tor-Knoten stehen?

• Macht es mittelfristig Sinn eine grundlegende technische Überarbeitung/ Erweiterung des Tor-Protokolls anzustreben? Wie sinnvoll wäre es etwa einen dauerhaften Cover-Traffic zu erzeugen oder Multipathing zu nutzen? Wie sinnvoll wäre es höhere Latenzen in Kauf zu nehmen, und in Richtung Mix-Netzwerke zu gehen, d.h. zufällige Verzögerungen bei der Weiterleitung der Datenpakete innerhalb des Netzwerks einzuführen, um Traffic Analysis zu erschweren?

• Welche politischen Konsequenzen hätte es, wenn Tor derart unsicher ist/wird, dass wir es trotz aller Zusatzmassnahmen nicht mehr vertreten können, es für kritische Aktivitäten zu verwenden. Können wir dann überhaupt noch anonym im Internet unterwegs sein? Welche Konsequenzen hätte es für die Bewegung, wenn das nicht mehr ginge? Müssen wir jetzt damit anfangen uns auf einen solchen Fall vorzubereiten? Wie können wir wieder unabhängiger werden vom Internet bzw. vom «anonymen» Internet?